Data kan faktiskt lagras på ett säkert sätt i molnet... Jaså?

Bidraget med av DigiKeys nordamerikanska redaktörer

2020-01-06

Datalagring i molnet blir allt vanligare. Företag väljer allt mer att gå över till molnlagring eftersom molnet är en kostnadseffektiv, tillgänglig och skalbar plattform som snabbt kan tillhandahålla resurser över flera miljöer. Det finns tre typer av moln – offentliga moln, privata moln och hybridmoln – vilka alla har sina fördelar och nackdelar, inte minst vad det gäller säkerhet.

Stora tredjeparts-molnleverantörer har den bandbredd som krävs för att kunna fokusera på säkerhet, vilket emellertid inte är fallet för alla leverantörer. Oberoende av molnmiljö förekommer det säkerhetssårbarheter som insiderhot, kapade konton, DDoS-attacker (distribuerade överbelastningsattacker), lösenord som enda skydd samt ständigt närvarande skadlig kod. Molnets enkla uppbyggnad gör det också sårbart för många olika typer av skadliga attacker. Utvärderingsmetoder för övervakning, autentisering, registreringsprocesser och nätverkstrafik ger den nödvändiga nivå av säkerhetsdetektering som krävs för att kunna eliminera merparten av allt cybermissbruk.

Rubriker vs. säker datalagring

Molnet har varit utsatt för säkerhetsrisker. Microsoft, Dropbox, Mexikos valkommission, Linkedin, Home Depot, Apple iCloud och Yahoo har alla varit utsatta för några av de största säkerhetsöverträdelserna i molnmiljöer. Bara under 2019 förekom sårbarheter som till exempel obehörig åtkomst till data, personal, teknik och processer som används av återförsäljare. Ansvaret för att upprätthålla tillgänglighet och minimera risken för driftstopp ligger på molnleverantörerna. Vanligtvis delas emellertid skulden av alla inblandade parter.

Det fins många sätt att öka säkerheten. Molnleverantören tillhandahåller en viss säkerhetsnivå, men denna behöver kompletteras med ytterligare åtgärder. Företag som arbetar med säkerhetslösningar kan också anlitas för att ytterligare förstärka företagets skydd. Säkerställ korrektheten av all data så att dataavvikelser verkligen kan upptäckas, och undvik på så sätt att felaktig information rätt vad det är dyker upp på någon server. Integrera och samla informationen som ni har i molnet. Försäkra er om att ert skydd uppgraderas och analyseras regelbundet och att ni omedelbart utför nödvändiga ändringar.

Arbeta kontinuerligt med att försöka förbättra integreringen. Det är lättare att säkerställa skydd från slutpunkt-till-slutpunkt om ni kan arbeta från en konsol som ger en enhetlig visning av det moln som ni använder. Ni behöver använda er av ett bra säkerhetsverktyg från tredje part för att kunna samordna de olika miljöerna. Man brukar ju säga att det är dyrt att köpa billiga produkter. Om ni väljer en lösning bara för att den är billig kan du räkna med att den inte har optimal prestanda.

Ett överflöd av utvecklingslösningar

Det finns nya och bättre metoder att uppnå säker datalagring. Nedan ger vi några exempel på sådana.

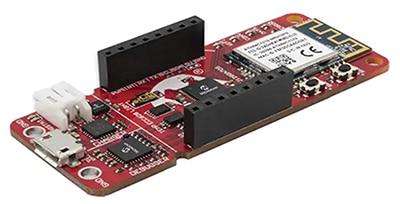

Microchips utvecklingskort PIC-IoT WG ansluter 16-bitars PIC-applikationer till Google Cloud. Kortet (se figur 1) består av en PIC-microcontroller, en integrerad krets (säkert element) och en certifierad styrenhet för Wi-Fi-nätverk. Med denna lösning åtgärdas säkerhetssårbarheter i stora programvaruramverk och realtidsoperativsystem (RTOS).

Figur 1: Med hjälp av utvecklingskortet PIC-IoT WG från Microchip kan konstruktörer på ett säkert sätt använda molnanslutning för nästa generations sakernas internet-produkter. (Bildkälla: Microchip Technology)

Figur 1: Med hjälp av utvecklingskortet PIC-IoT WG från Microchip kan konstruktörer på ett säkert sätt använda molnanslutning för nästa generations sakernas internet-produkter. (Bildkälla: Microchip Technology)

Kortet PIC-IoT WG ansluter via en onlineportal. Enkla anvisningar om hur du upprättar anslutningen finns på www.PIC-IoT.com. Med hjälp av utvecklingskortet kan konstruktörer använda molnanslutning för nästa generations produkter. Det gör man från en onlineportal där utvecklare kan använda sig av företagets populära kodkonfigurator MPLAB (MCC) för att utveckla, felsöka och anpassa sina applikationer. Kortet medger anslutning av en eXtreme Low-Power (XLP) PIC-microcontroller med integrerad kärnoberoende kringutrustning och ett säkert element för att skydda de betrodda säkerhetsfunktionerna i maskinvaran. Utvecklingskortet PIC-IoT W stöds av den integrerade utvecklingsmiljön MPLAB X och MCC-verktyget för snabb för prototyputveckling.

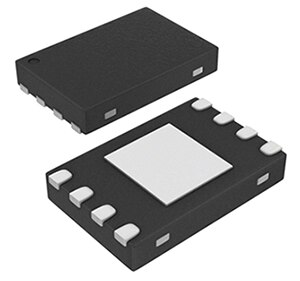

I denna edge-till-edge-molnmiljö är det kritiskt att tillhandahålla säker autentisering. Microchips ATECC608A CryptoAuthentication-enhet är en maskinvarubaserad betrodd säkerhetsfunktion som när den kombineras med en Google Cloud IoT-kärna från Google Cloud-plattformen eller AWS IoT ger nödvändig säker autentisering (figur 2). Den säkerheten kan levereras tack vare en kryptografisk co-processor med säker maskinvarubaserad nyckellagring av upp till 16 nycklar. Genom användning av CryptoAuthoLib-biblioteket medges val av en agnostisk microcontroller.

Figur 2: Microchips säkerhet/krypto-enhet ATECC608A ger säker autentisering för Google Clouds och AWS IoT-plattformar. (Bildkälla: Microchip Technology)

Figur 2: Microchips säkerhet/krypto-enhet ATECC608A ger säker autentisering för Google Clouds och AWS IoT-plattformar. (Bildkälla: Microchip Technology)

Enhetscertifikat tillhandahålls i säkra Microchip-fabriker med HSM-nätverk (Hardware Secure Module) i ATECC608A. Det säkra elementet använder enhetscertifikatet och en slumpgenerator (RNG), vilken genererar den privata nyckeln inuti enheten på fabriken, så att privata nycklar aldrig exponeras för användare, i tillverkningsprocess eller i programvara.

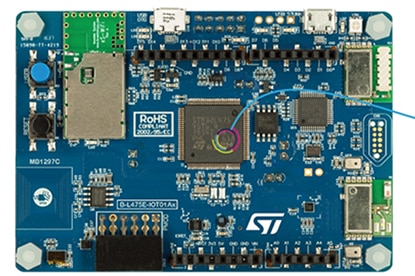

Discovery-satsen STM32L4 från STMicroelectronics för hög anslutningsbarhet för IoT underlättar för utvecklare som bygger IoT-enheter att snabbt ansluta sina system till molntjänstleverantörer. Konstruktörer kan med fördel använda ST:s expansionsprogramvara X-CUBE-AWS för att snabbt ansluta till Amazons IoT-plattform AWS och få åtkomst till verktyg och tjänster i molnet, inklusive enhetsövervakning och -kontroll, dataanalys och maskininlärning.

Figur 3: Med Discovery-satsen STM32L4 för IoT från STMicroelectronics är det förhållandevis enkelt för utvecklare att ansluta sina system till molntjänster. (Bildkälla: STMicroelectronics)

Figur 3: Med Discovery-satsen STM32L4 för IoT från STMicroelectronics är det förhållandevis enkelt för utvecklare att ansluta sina system till molntjänster. (Bildkälla: STMicroelectronics)

Vilka är riskerna?

Enligt en cybersäkerhetsrapport från Cisco har 31 % av alla organisationer utsatts för cyberattacker, och IBM uppskattar att 37 % av säkerhetsriskerna går att hitta i applikationsskiktet. När ni använder en molntjänstleverantör är ni bara en av många som använder samma applikationsgränssnitt, vilket inte med säkerhet kan sägas vara tillräckligt säkert från autentisering till kryptering. Kom ihåg att data också kan ändras eller tas bort, snarare än att bara stjälas. Försäkra er om att er leverantör erbjuder tillräcklig säkerhet. Använd autentisering och kryptering, och försäkra er om att ni exakt vilken säkerhet molnleverantören erbjuder och hur effektiv denna har varit historiskt.

Sammanfattning

Enligt RedLock (en leverantör som tillhandahåller synlighets- och hotidentifiering över en organisations hela offentliga molnmiljö) är så mycket som 49 % av alla databaser inte krypterade och 51 % av alla organisationer har exponerat åtminstone en molnlagringstjänst för allmänheten. Gartner bedömer att minst 95 % av alla säkerhetsfel fram till 2022 kommer att orsakas av kunder. Forrester räknar med att 80 % av säkerhetsöverträdelserna kommer att röra priviligierade autentiseringsuppgifter. Skulden till detta delas av flera parter, varav molntjänstleverantörer och molntjänstanvändare är de största syndarna.

Självklart måste data krypteras och multifaktorautentisering implementeras. För att kunna lagra data på ett säkert sätt måste åtkomsten begränsas, befintlig säkerhet testas och hela organisationen utbildas i säkerhetstänkande. Välj att implementera en robust molnsäkerhetslösning som minimerar möjligheterna till kriminell aktivitet, och lägg lika mycket fokus på rutiner och policy internt på företaget som kompletterar molntjänstleverantörernas arbete. Det är också viktigt att ni kontinuerligt granskar molntjänsteleverantörens arbete eftersom säkerhetsåtgärder är under ständig utveckling.

Visst för datalagring på molnet med sig risker, precis som all annan datalagring, men det finns metoder för att minska dessa risker. Företag måste fatta beslut om vilken molntyp de ska använda - från lite billigare offentliga moln med sina kostnadsfördelar till hybridmoln där data segregeras grundat på risk - baserat på värdet av det som ska skyddas. De måste också implementera tekniker som kan säkerställa en hög säkerhetsnivå.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.