Hackning av programvara jämfört med maskinvara

Kryptering, vare sig det handlar om maskinvara eller programvara, minimerar säkerhetsintrång och lägger till skyddslager för att säkra data. Dock finns det skillnader när det gäller när maskinvaru- och programvarukryptering används och varför.

Programvarukryptering används normalt för att skydda en organisations enheter då den är kostnadseffektiv och enkel att uppgradera/uppdatera. Den här krypteringen kan skydda data som vilar, lagras och överförs och har ofta stöd av funktioner som förstärker och kompletterar krypteringen.

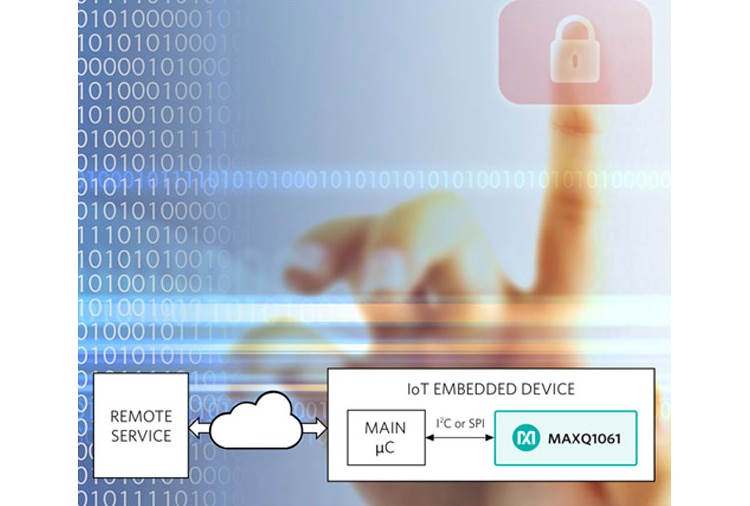

Maskinvarubaserad kryptering finns däremot i en enhets inbyggda säkerhet och utför kryptering och avkryptering utan ytterligare programvara och håller den fri från virusangrepp, skadlig kod och sårbarheter. Det används oftast för att skydda känslig data på bärbara enheter och skyddar även data i vila. Enheter med känslig data skyddas bäst med maskinvarunycklar som skyddar dem även om enheterna stjäls. Maskinvarulösningar är dyrare och kräver uppgraderingar av maskinvaruplattformen istället för endast uppgraderingar/uppdateringar av programvara – ett mycket billigare alternativ.

Programvarusårbarheter

Trots att två årtionden har gått av det här århundradet finns det fortfarande företag som väljer att inte säkra sin data tillräckligt. Detta inkluderar att inte uppdatera, uppgradera eller byta lösenord, att inte använda flera kompletterande skyddsmetoder och ofta att inte ens byta de förinställda lösenkoderna på enheter de kopplar in i sina nätverk. Den här tendensen att skapa lätta mål för hackare utgör en stor del av de säkerhetssårbarheter som är enkla att undvika.

Andra sårbarheter inkluderar (men begränsas inte till):

- Brist på stark kryptering av lagrad data

- Att klämma in för mycket data i ett för litet minne, särskilt i mobilappar som skrivits i C/C++, vilket är extra sårbart för buffertspill

- Åtkomst till data direkt via osäkra tjänster och API:er

- Att inte övervaka åtkomsten till loggfiler, vilket gör det möjligt för hackare att spåra säkerhetssårbarheter

- Kodåteranvändning som kan ta med sig parasitkod från andra källor till företaget

- Hackare som använder bakåtspårning och skapar ett så kallat dot-dot-slash-angrepp

- Skriptkörningsangrepp där angriparna kör kod i dina webbplatsbesökares webbläsare

- Otillräcklig autentisering utöver inloggningen

Maskinvarusårbarheter

Maskinvarusårbarheter beror ofta på hur väl kretsen är utformad att skydda privata nycklar mot angrepp. Orsaken till att angrepp tar sig igenom inkluderar (men begränsas inte till):

- Att elektromagnetiska vågor fångas upp i ett elektromagnetiskt sidokanalangrepp

- Att inte använda en microcontroller med en säker felsökningsfunktion

- Att inte skapa manipuleringsskyddstekniker som indikerar när manipulering sker och tar bort privata nycklar från minnet om manipulering sker

- Att inte säkerställa säker start

Potentiella lösningar

Det finns ett brett urval av säkerhetsbaserade lösningar på marknaden och antalet ökar konstant. Här är några förslag att överväga. Använd en maskinvarubaserad säkerhetskärna. Silicon Labs Wireless Gecko Series 2, till exempel, har en integrerad säkerhetskärna. Titta på en video med en första titt på den här nyligen presenterade tekniken.

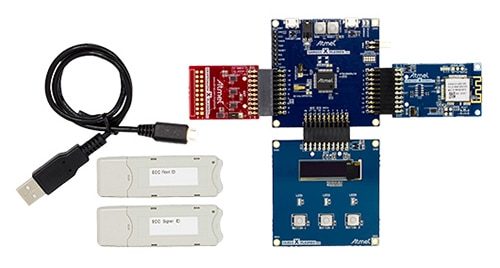

Överväg att skaffa Microchip CryptoAuthentication SOIC XPro-startsatsen med en SAMD21-XPRO och ett AT88CKSCKTSOIC-XPRO-uttagskort och provenheter för kryptoautentisering. Tillsammans med Microchips Crypto Evaluation Studio (ACES) ger satsen stöd för alla kryptoautentiseringsenheter inklusive ATECC608A, ATECC508A, ATECC108A, ATSHA204A och ATAES132A.

AWS Zero Touch Secure Provisioning Kit, också från Microchip, har en fullständig utvecklings- och prototypkonstruktionsplattform för distribuering av AWS IoT-enheter. Som visas i figur 1 inkluderar den tre anpassade (ATCRYPTOAUTH-XAWS) tilläggskort som vart och ett innehåller en AWS-konfigurerad ECC508 för distribution på plats av satsens underteckningsskript. Dessutom ingår säkra rotskript och skript för undertecknarprovisionering. Satsen bygger på den modulära Xplained PRO-plattformen och möjliggör experimentering med olika processorer, anslutningsmöjligheter och gränssnittsmoduler för mänsklig interaktion.

Figur 1: Microchips AWS Zero Touch Secure Provisioning-sats möjliggör snabb och enkel konstruktion av IoT-enheter som uppfyller nya AWS-säkerhetsbestämmelser. (Bildkälla: Microchip)

Figur 1: Microchips AWS Zero Touch Secure Provisioning-sats möjliggör snabb och enkel konstruktion av IoT-enheter som uppfyller nya AWS-säkerhetsbestämmelser. (Bildkälla: Microchip)

Med NXP OM-SE050ARD-utvecklingssatsen kan du utveckla SE050-produktfamiljens funktioner, och den förenklar utveckling av säkra IoT-tillämpningar (figur 2). Det säkra EdgeLock-elementet för IoT-enheter tillhandahåller en förtroendegrund på kretsnivå och levererar verklig säkerhet slutpunkt-till-slutpunkt, från kanten till molnet, utan att behöva skriva säkerhetskod.

Figur 2: NXP OM-SE050ARD är en flexibel och lättanvänd utvecklingssats för produktfamEdgeLock SE050. (Bildkälla: NXP)

Figur 2: NXP OM-SE050ARD är en flexibel och lättanvänd utvecklingssats för produktfamEdgeLock SE050. (Bildkälla: NXP)

En annan sats som hjälper dig att göra din konstruktion säker är Infineon Technologies Blockchain Security 2Go-startsats som ger ett snabbt och enkelt sätt att bygga klassens bästa säkerhet. Satsen inkluderar färdiga NFC-kort för att generera säkra nycklar; signeringsmetoder och stiftskydd; kortbaserad programvara med stödkommandon för nyckelhantering; samt signaturskapande och PIN-autentisering samt åtkomst till Infineons blockkedjenav. En potentiell tillämpning av blockkedjetekniken är för identitetshantering där den kan användas som bas i ett autentiseringssystem.

Angrepp är mycket vanliga idag och blir allt mer sofistikerade. Se till att använda säkerhetslösningar på både program- och maskinvarusidan och var inte ett lätt byte. Fundera sedan på var du är som mest sårbar och gå igenom de tillgängliga lösningarna. Det kommer allt fler alternativ.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum