En berättelse om två maskinvarulösningar för ökad säkerhet på sakernas internet

Säkerheten har behandlats styvmoderligt i inbäddade lösningar, huvudsakligen på grund av tid- och kostnadsfaktorer. Andra faktorer har också spelat in, till exempel att inbäddad säkerhet likställts med ökad komplexitet. Bristen på uppskattning av säkerhetens vikt och hur den kan implementeras effektivt har också spelat en roll.

Resultatet är att säkerhet har blivit något man tänker på i efterhand genom att teknikerna placerar programkorrigeringar här och där. Men det håller på att förändras tack vare hyperanslutna inbäddade IoT-noder (sakernas internet). Dessa kräver mycket säkra konstruktioner för att motverka svagheter i anslutna termostater, kylskåp, CCTV och HVAC-system.

Vid det här tekniska vägskälet är det värt att notera att sakernas internet (IoT) är en mycket varierande designvärld och att det inte finns någon säkerhetslösning som passar i alla situationer. Även på säkerhetshotområdet finns fysiska sårbarheter som manipulationsförsök, kloning av konstruktioner, IP-stöld och produktförfalskning. Inom cyberangrepp finns skadlig programvara, distribuerade överbelastningsattacker (DDoS) och sidokanalangrepp.

Till skillnad från server- och gatewaykonstruktioner som kan motivera omfattande säkerhetsinvesteringar kräver IoT-noder som anslutna termostater enklare säkerhetsmekanism som kan motverka både fysiska och kommunikationsbaserade svagheter samtidigt som begränsningar i budget och strömförbrukning inte överskrids.

För att ge kostnadseffektivt skydd mot fysiska attacker och fjärrangrepp erbjuder Microchip Technologys SAM L11 mikrostyrenheter en enkel säkerhetsimplementering för IoT-noder med lägre effekt. Processorn har en klockfrekvens på 32 MHz och stöds av en minneskonfiguration på upp till 64 kbyte flashminne och 16 kbyte SRAM. Inbyggd picoPower-teknik säkerställer låg energiförbrukning i både aktivt läge och viloläge.

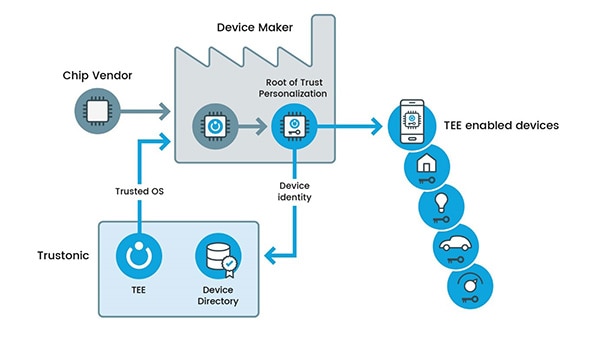

Vid nyckeletablering tillåter SAM L11 dig att använda tredjepartstjänster från programvarutillverkare som Trustonic, Secure Thingz och Segger Microcontroller Systems. Detta förenklar hanteringen betydligt genom abstrahering av lågnivådetaljerna hos MCU:ns säkerhetsfunktioner med ett modulärt GUI-gränssnintt.

Figur 1: Trustonics nyckeletableringsfunktion abstraherar lågnivådetaljer hos SAM L11:s säkerhetsfunktioner. (Bildkälla: Trustonic Inc.)

Figur 1: Trustonics nyckeletableringsfunktion abstraherar lågnivådetaljer hos SAM L11:s säkerhetsfunktioner. (Bildkälla: Trustonic Inc.)

Du kan enkelt välja relevanta säkerhetsfunktioner för tillämpningen. Med SAM L11 kan du dock även utveckla egen etableringsprogramvara och implementera den med kodexempel och produktdemonstrationer.

Därefter kombinerar SAM L11 säkerhet på kretsnivå med Arms TrustZone för Armv8-M för att isolera fast säkerhetsprogramvara från programvarukod som inte är säkerhetskritisk. TrustZone-miljön, till exempel, kan skydda kommunikationsprotokollstacken i en termostat mot angrepp där hackare kan få kontrollen över ett smart hem.

Säkra element jämfört med maskinvarusäkerhetsmodullösningar (HSM)

Vad ska du göra om du behöver ett mer robust säkerhetsramverk för din IoT-design? Ett system som kan hitta den svaga länken i ett helt IoT-tillämpningsekosystem?

Här är det värt att nämna att maskinvarubaserad säkerhet i inbäddade system normalt innebär kretsar med en maskinvarusäkerhetsmodul (HSM), som fungerar som ett oberoende säkerhetsskydd som övervakar datautbytet. Det är i praktiken ett isolerat delsystem i en krets som kör avancerade säkerhetsalgoritmer för att säkerställa skydd mot angrepp.

Men trots att HSM-baserade metoder avlastar huvudprocessorn från säkerhetsrelaterade uppgifter kan det vara ett kostsamt och opraktiskt arrangemang som kräver en avancerad databas för lagring och distribution av säkerhetsnycklar.

Större förtag med produktion i större volymer har bättre råd med HSM-baserade säkerhetslösningar. Men hur ska man hantera IoT-konstruktioner med lägre volymer som också kräver en robust säkerhetslösning mot hackare och förfalskningar som inriktar sig på digitala tillgångar i MCU:er? Det är här säkra element kommer in.

Säkra element är en dyr mikrostyrenhet som kommunicerar med huvud-MCU:n eller huvud-MPU:n via I2C eller entrådsgränssnitt. Den skyddar de anslutna enheterna genom att utföra slutpunkt till slutpunkt-autentisering.

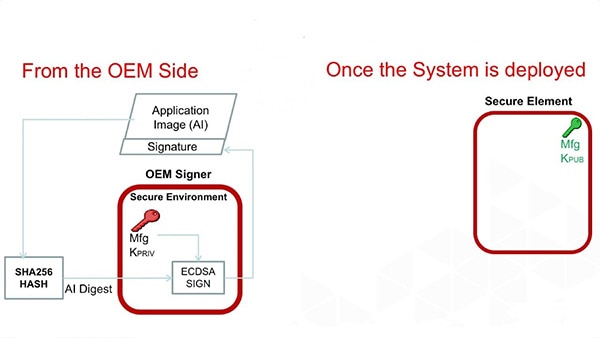

Till exempel utför ett säkerhetselement som Microchips ATECC608A tre grundläggande uppgifter: generering av säkerhetsnycklar, kryptoaccelerering för att utföra ömsesidig autentisering och nyckellagring i ett säkert minnesutrymme. Med andra ord skapar det säkra gränser för privata nycklar och isolerar dem från andra programvarukomponenter. Det hindrar i sin tur hackare från att få tag på tillförsel- och klocksignalerna i en IoT-enhetskonstruktion och använda den informationen för at skapa en bakdörrskanal som tillåter sidokanalangrepp.

Figur 2: Vy över Microchips ATECC608A säkra element som implementerar nyckeletableringen i en IoT-enhet. (Bildkälla: Microchip Technology)

Figur 2: Vy över Microchips ATECC608A säkra element som implementerar nyckeletableringen i en IoT-enhet. (Bildkälla: Microchip Technology)

Säkra element börjar vinna mark inom IoT-design. Molntjänsteleverantörer som Google och Amazon Web Services (AWS) förespråkar ATECC608A för att koppla IoT-noder till molnet. Och TrustZone-tekniken kompletterar ATECC608A genom att tillhandahålla skydd för fast programvara i ett IoT-designramverk. Det är viktiga förespråkare!

Den säkre elementkretsen levereras också med en uppgraderad slumptalsgenerator (RNG) för att uppfylla de nya kraven från National Institute of Standards and Technology (NIST) som anges i SP800-90A/B/C bitgenereringsstandarderna.

Slutsatser

De anslutningscentrerade sårbarheterna i IoT-konstruktioner har lyft fram säkerhetsfrågorna. Trots att antalet anslutna enheter fortfarande är högre än antalet implementeringar av säkerhetskonstruktioner kan tillgängligheten till billiga säkerhetskretsar med fokus på att förenkla nyckeletableringen snart ändra balansen.

Det är också uppenbart att maskin- och programvarulösningar kombineras för att skydda IoT-enheter mot ett växande antal attackvektorer. Det här samarbetet mellan maskin- och programvaruvärldarna kan också hjälpa till att avlägsna den branta inlärningskurvan som krävs för att kunna implementera robusta säkerhetslösningar.

Have questions or comments? Continue the conversation on TechForum, DigiKey's online community and technical resource.

Visit TechForum