Samling av arbetsbelastning och säkerhet maximerar AI och ML

Bidraget med av DigiKeys nordamerikanska redaktörer

2020-01-27

Den ökade konnektiviteten som möjliggörs genom sakernas internet (IoT) gör att utvecklarna kan samla arbetsbelastningar antingen lokalt eller i molnet. Detta gör att många komplexa system klarar mer med mindre och medför avancerade funktioner som artificiell intelligens (AI) och maskininlärning (ML) ut till molnkanten.

Många inbäddade, industriella, fordonsbaserade och medicinska tillämpningar kan dra nytta av AI och ML. Till exempel kan industrisystem använda synprocessning, neurala nätverk och andra typer av komplexa algoritmer för att förbättra produktionen och effektiviteten. För att göra detta måste dessa system kunna bearbeta stora mängder data i realtid.

Vissa tillämpningar kan ansluta till molnet för att komma åt massiva processningsresurser. Till exempel kan industrisystem skicka prestandadata till molnet för senare bearbetning för att bedöma om maskinerna fungerar som tänkt. När anomalier i data upptäcks kan åtgärder vidtas för att korrigera funktionen – antingen manuellt eller genom justering av driftalgoritmer – för att förbättra prestanda och skjuta på framtida underhåll.

Dock klarar många tillämpningar inte latensen i molnåtkomsten. Autonoma fordon, till exempel, måste behandla video snabbt för att kunna fatta körbeslut i realtid som kan påverka förarens säkerhet. På liknande sätt måste industriella system som använder maskinsyn agera på dessa data på ett sätt som inte märkbart sänker tillverkningslinjens hastighet.

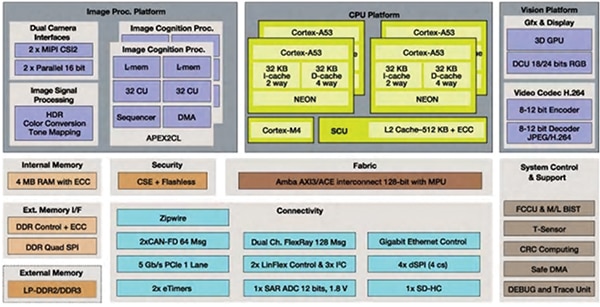

Figur 1: Processorer som NXP S32V234 möjliggör nya nivåer av både visuell processning och processning med neurala nätverk i realtid i ett stort antal tillämpningar, genom att kombinera flera processorer på samma krets. S32V234 kombinerar en bildsignalprocessor (ISP) med en 3D-grafikprocessor (GPU) och dubbla APEX-2 visuella acceleratorer. (Bildkälla: NXP)

Figur 1: Processorer som NXP S32V234 möjliggör nya nivåer av både visuell processning och processning med neurala nätverk i realtid i ett stort antal tillämpningar, genom att kombinera flera processorer på samma krets. S32V234 kombinerar en bildsignalprocessor (ISP) med en 3D-grafikprocessor (GPU) och dubbla APEX-2 visuella acceleratorer. (Bildkälla: NXP)

Processorer som S32V2-serien från NXP möjliggör nya nivåer av både visuell processning och processning med neurala nätverk i realtid i ett stort antal tillämpningar. S32V234, till exempel, kombinerar en bildsignalprocessor (ISP) med en 3D-grafikprocessor (GPU) och dubbla APEX-2 visuella acceleratorer (se figur 1). Mikroprocessorn levererar fordonsklassad tillförlitlighet och viktiga funktionssäkerhetsfunktioner som krävs för avancerade förarassistanssystem (ADAS). Den innehåller även maskinvarubaserad säkerhets- och krypteringsfunktioner för att säkerställa dataintegritet och skydda systemen mot hackare.

Säkerhet vid molnkanten

Det finns några nackdelar med att samla processningsresurser lokalt och att ta AI- och ML-funktionen till molnkanten. Säkerhet är den viktigaste. Tre sätt som utvecklarna måste tänka på säkerheten i smarta molnkantstillämpningar är att skydda integriteten, sekretessen och immateriell egendom.

Skydda integriteten: att modifiera systemkod är inte det enda sättet att ta över ett system. Till exempel fattar smarta system beslut baserat på realtidsdata. Om data bakom dessa beslut kan modifieras kan systemet styras. Tänk på en industriell motor som implementerar förebyggande underhåll. När data visar att motorn är under hård belastning kan en algoritm justera driften för att avlasta motorn och förlänga dess livslängd. Motsatsen är också möjlig. En hackare som kan modifiera inkommande motordata kan få en algoritm att justera driften så att motorn ökar sin belastning, vilket kan leda till systemfel eller skador. Tänk på vad som kan hända om maskinen är en medicinsk anordning som hackas så att den diagnosticerar patienter som friska när de inte är det. Systemen utsätts även för risker från användare. Till exempel kan en person eller ett företag vilja hacka sin el- eller gasmätare för att minska den uppmätta förbrukningen och betala mindre.

Skydda sekretess: medan behovet av att skydda användarsekretessen kan vara ett kontroversiellt problem gör lagar som Health Insurance Portability and Accountability Act (HIPAA) och allmänna dataskyddsförordningen (GDPR) att bristande hantering av sekretessen blir allt kostsammare. Tänk på IoT-tillämpningar som samlar in data om användare, särskilt sjukvårdsutrustning. Om användarinformation går att komma åt kan ansvariga företag drabbas av mycket höga bötesbelopp.

Skydda immateriell egendom: Med tillgång till realtidsdata och billiga processningsresurser vid molnkanten finns det stora möjligheter för företagen att ge sina produkter mervärde genom AI och ML. Med tanke på att en stor del av företagets utvecklingsarbete kommer att fokuseras här, kommer en större andel av ett företags viktiga resurser att ligga i dess immateriella egendomar (IP).

Dessa immateriella egendomar är vad som särskiljer företag från konkurrenterna, särskilt efterföljare som tar sig in på marknader som nyligen har öppnats genom innovationer. Om dessa immateriella egendomar är lätta att komma åt, t.ex. genom att kunna kopieras från en processors minne kan OEM-tillverkare upptäcka att andra företag drar nytta av deras investeringar i immateriell egendom. För att undvika detta behöver OEM-tillverkare ett stabilt sätt att förhindra att den inbyggda programvaran och applikationskoden kopieras.

För att åtgärda dessa risker måste systemen implementeras med säkerhetslösningar som skyddar dataintegriteten, sekretessen och immateriella systemegendomar. Det innebär att IoT-baserade system inte bara måste skydda data och kod när dessa passerar via Internet, utan även internt i de processorer där de finns.

Dessa typer av säkerhetsåtgärder måste implementeras i maskinvaran. Det innebär inte bara krypteringsalgoritmer utan även mekanismer som hindrar att data och kod exponeras över huvud taget. Tänk på kod som lagras i externa flashminnen och sedan läses in i en processor. Koden måste krypteras i flashminnet för att skyddas, annars kan en hackare läsa av koden från minnesbussen när den läses in i processorn. Dessutom måste processorns fasta programvara vara säker. Om den fasta programvaran inte är säker kan en hackare läsa in skadlig kod i processorn som då kan läsa och dekryptera koden som lagrats i flashminnet.

Figur 2: Sitara-processorserien från Texas Instruments är en kraftfull portfölj av processorer med stöd för de olika säkerhetsfunktioner som krävs för att bygga säkra system. (Bildkälla: Texas Instruments)

Figur 2: Sitara-processorserien från Texas Instruments är en kraftfull portfölj av processorer med stöd för de olika säkerhetsfunktioner som krävs för att bygga säkra system. (Bildkälla: Texas Instruments)

Sitara-processorserien från Texas Instruments är ett utmärkt exempel på en kraftfull inbäddad processor som stöder de säkerhetsfunktioner som krävs för att bygga säkra system (se figur 2). Med AM335-, AM4x-, AM5x- och AM6x-familljerna kan utvecklarna bygga robusta Industry 4.0-tillämpningar med ökad prestanda och konnektivitet.

Sitara-säkerheten använder säker startsekvens, grunden till en säker processor. Säker startsekvens etablerar betrodda säkerhetsfunktioner för systemet genom att verifiera den fasta startprogramvarans integritet. Från den här säkra och betrodda grunden kan resten av systemet byggas upp säkert med standardkrypteringsteknik, inklusive AES- och 3DES-kryptering. Dessutom kan koden lagras krypterad på ett externt flashminne och därigenom säkra kodens integritet och skydda immateriell egendom från att stjälas. Med en säker kodbas kan OEM-tillverkarna säkerställa både integriteten och sekretessen för data i systemet.

Genom att slå samman arbetsbelastningar vid molnkanten kan systemen implementera artificiell intelligens och maskininlärning för att öka produktiviteten och effektiviteten hos systemen i alla tillämpningar. Dagens integrerade processorer, som S32V2, ger kraftfulla funktioner i en enda krets, vilket möjliggör helt nya tillämpningar. Dessutom kan OEM-tillverkarna ta fram helt nya funktioner som bygger på tillgång till realtidsdata.

När databehandlingen rör sig ut mot molnkanten ökar dock säkerhetsutmaningarna. För att säkerställa dataintegritet, datasekretess och IP-skydd måste processorerna ha integrerade avancerade säkerhetsfunktioner. Inbäddade processorer som Sitara-serien innehåller säkerhetsfunktioner som säker startsekvens och maskinvarubaserad dekryptering, så att OEM-tillverkarna kan skapa helt säkra system. På så vis kan OEM-tillverkarna minimera säkerhetsriskerna och begränsa eventuella förluster för slutanvändarna.

Disclaimer: The opinions, beliefs, and viewpoints expressed by the various authors and/or forum participants on this website do not necessarily reflect the opinions, beliefs, and viewpoints of DigiKey or official policies of DigiKey.